Weblogic反序列化漏洞 CVE-2019-2725

国家信息安全漏洞共享平台(CNVD)公开了Oracle Weblogic反序列化远程代码执行漏洞,漏洞编号CVE-2019-2725。

漏洞描述

由于在反序列化处理输入信息的过程中存在缺陷,未经授权的攻击者可以发送精心构造的恶意 HTTP 请求,可以在无身份认证无授权的情况下,通过网络触发高危远程命令执行漏洞,实现远程代码执行。目前,POC已公开。

受影响版本:

Oracle WebLogic Server 10.*

Oracle WebLogic Server 12.1.3

影响组件

bea_wls9_async_response.war

wsat.war

漏洞级别:高级

修复建议

1、及时打上官方CVE-2019-2725补丁包。官方已于4月26日公布紧急补丁包,下载地址:

https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html

2、升级本地JDK版本

因为Weblogic所采用的是其安装文件中默认1.6版本的JDK文件,属于存在反序列化漏洞的JDK版本,因此升级到JDK7u21以上版本可以避免由于Java原生类反序列化漏洞造成的远程代码执行。

3、配置URL访问控制策略

部署于公网的WebLogic服务器,可通过ACL禁止对/_async/及/wls-wsat/路径的访问。

4、删除不安全文件

删除wls9_async_response.war与wls-wsat.war文件及相关文件夹,并重启Weblogic服务。具体文件路径如下

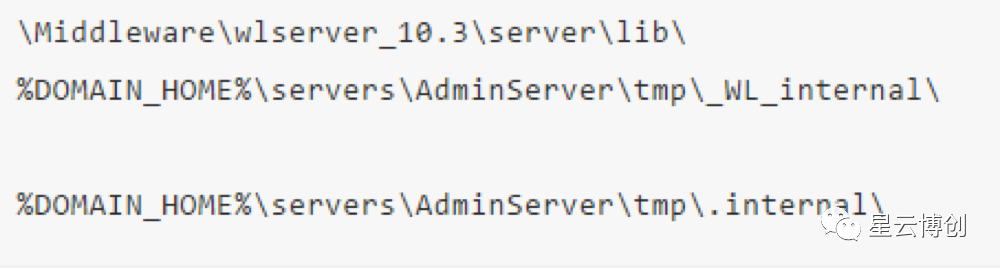

10.3.*版本:

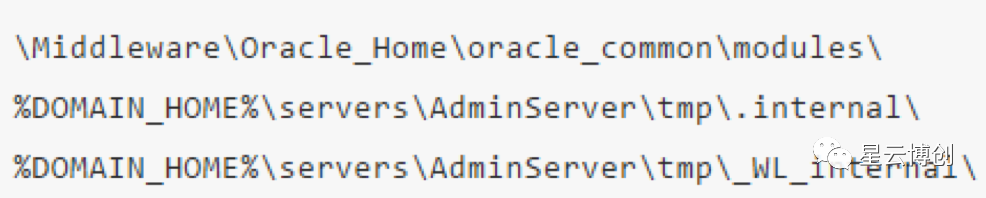

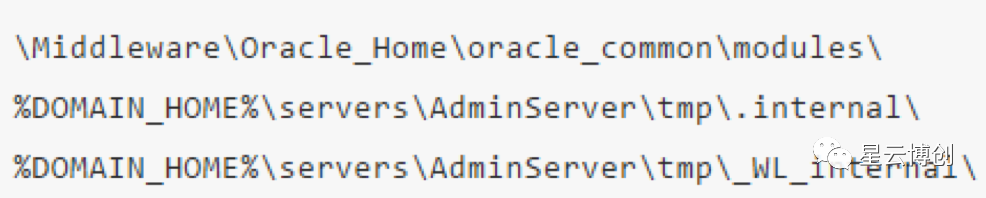

12.1.3版本: